Kaspersky hat gerade bekannt gegeben, dass es mithilfe seiner B2B-Produkte im Jahr 2023 zig Millionen Bruteforce-Angriffe auf Unternehmen in Südostasien verhindert hat.

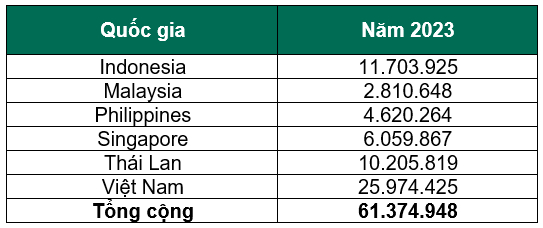

Konkret haben die in Unternehmen aller Größen in Südostasien installierten B2B-Produkte von Kaspersky zwischen Januar 2023 und Dezember 2023 61.374.948 dieser Angriffe erkannt und verhindert.

Bei einem Brute-Force-Angriff werden Passwörter oder Verschlüsselungsschlüssel erraten. Dabei werden systematisch alle möglichen Zeichenkombinationen ausprobiert, bis die richtige Kombination gefunden ist. Bei erfolgreichem Angriff kann der Angreifer die Anmeldeinformationen des Benutzers stehlen.

Remote Desktop Protocol (RDP) ist ein proprietäres Protokoll von Microsoft, das Benutzern eine grafische Oberfläche bietet, um über ein Netzwerk eine Verbindung zu einem anderen Computer herzustellen. RDP wird sowohl von Systemadministratoren als auch von normalen Benutzern häufig zur Fernsteuerung von Servern und anderen PCs verwendet.

Cyberkriminelle verwenden Brute-Force-Angriffe, um gültige Benutzernamen/Passwörter zu finden, indem sie alle möglichen Zeichenkombinationen ausprobieren, bis sie das richtige Passwort für den Zugriff auf das System finden.

Kaspersky hat im Jahr 2023 mehr als 61 Millionen Brute-Force-Angriffe auf Unternehmen verhindert.

Vietnam, Indonesien und Thailand waren im vergangenen Jahr die drei Länder in Südostasien, die die meisten Angriffe verzeichneten. Singapur verzeichnete über sechs Millionen Fälle, die Philippinen fast fünf Millionen und Malaysia mit knapp drei Millionen die geringste Zahl an Brute-Force-Angriffen.

Laut Adrian Hia, Managing Director für die Region Asien -Pazifik bei Kaspersky, stellen Brute-Force-Angriffe eine potenzielle Bedrohung dar, die Unternehmen nicht ignorieren können.

Die Nutzung von Diensten Dritter zum Datenaustausch, die Nutzung von PCs durch Mitarbeiter und WLAN-Netzwerke bergen Risiken. Remote-Access-Tools wie RDP stellen für die Cybersicherheitsteams von Unternehmen weiterhin ein Problem dar.

Wenn Benutzer RDP für die Arbeit verwenden, stellen Sie sicher, dass Sie alle folgenden Vorsichtsmaßnahmen treffen:

- Priorisieren Sie die Verwendung sicherer Passwörter

- Beschränken Sie den RDP-Zugriff über das Unternehmens-VPN

- Aktivieren Sie die Authentifizierung auf Netzwerkebene (NLA).

- Aktivieren Sie die Zwei-Faktor-Authentifizierung (falls verfügbar)

- Deaktivieren Sie RDP und schließen Sie Port 3389, wenn er nicht verwendet wird

- Verwenden Sie eine seriöse Sicherheitslösung wie Kaspersky Endpoint Security for Business

[Anzeige_2]

Quelle: https://nld.com.vn/viet-nam-thuoc-3-nuoc-bi-danh-cap-mat-khau-nhieu-nhat-dong-nam-a-196240516175411054.htm

![[Foto] Der Generalsekretär nimmt an der Parade zur Feier des 80. Jahrestages der Gründung der Koreanischen Arbeiterpartei teil](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/11/1760150039564_vna-potal-tong-bi-thu-du-le-duyet-binh-ky-niem-80-nam-thanh-lap-dang-lao-dong-trieu-tien-8331994-jpg.webp)

![[Foto] Entdecken Sie einzigartige Erlebnisse beim ersten Weltkulturfestival](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/11/1760198064937_le-hoi-van-hoa-4199-3623-jpg.webp)

![[Foto] Eröffnung des Weltkulturfestivals in Hanoi](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/10/1760113426728_ndo_br_lehoi-khaimac-jpg.webp)

![[Foto] Ho-Chi-Minh-Stadt erstrahlt am Vorabend des 1. Parteitags (2025–2030) in Fahnen und Blumen](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/10/1760102923219_ndo_br_thiet-ke-chua-co-ten-43-png.webp)

Kommentar (0)