デジタルトランスフォーメーションのプロセスは、企業にとって画期的なチャンスです。同時に、データ侵入や盗難といった多くのリスクにも直面します。絶えず変化する社会におけるリスクに適応するために、企業はネットワークセキュリティを確保し、先進的なプラットフォームにおける持続可能性の確保に貢献する必要があります。

数千件のセキュリティ脆弱性が発見される

11月13日にCYSEEX情報セキュリティアライアンスが開催したワークショップ「災害後のシステムの対応と復旧」において、 情報通信省情報セキュリティ局のトラン・クアン・フン副局長は、「近年、演習は受動的な演習から実践的な演習へと移行しています。演習を通じて多くの脆弱性が発見され、早期警戒と早期検知に貢献し、システムの安全性がますます高まっています」と評価しました。

今後の訓練は、対応能力と柔軟な復旧能力に重点を置きます。2024年以降は、システムテストではなく、情報セキュリティ確保の重要な要素であるスタッフの訓練に重点を置きます。より綿密で現実的なテストを実施します。

情報セキュリティ局の担当者は、2023年には多くの省庁や企業が参加し、100回以上の訓練が実施されたという統計も示しました。発見された脆弱性は、深刻度の高い脆弱性が最大1,200件(深刻度の高い脆弱性548件、深刻度の高い脆弱性366件)でした。これらの1,200件の脆弱性がハッカーによって先に発見された場合、データ損失やシステム破壊のリスクは非常に大きくなります。

トラン・クアン・フン氏 - 情報セキュリティ局(情報通信省)副局長。

ますます巧妙化、危険化する攻撃から情報システムの安全性と安定性を確保するには、サイバーセキュリティ インシデントに備え、復旧することが不可欠です。

最近、ベトナムでは個人や企業がランサムウェア攻撃を連続して受けています。統計によると、2023年には74万5000台以上のデバイスがマルウェアに感染し、7億1600万米ドルの損失が発生しました。

特に、マルウェアをサービスとして提供し、利益分配を急速に高めるランサムウェア・アズ・ア・サービス(RaaS)モデルは、企業やコミュニティに多大な損害を与える深刻な脅威となっています...

CYSEEXアライアンス会長、グエン・スアン・ホアン氏。

CYSEEXアライアンス会長、 MISA株式会社取締役会副会長のグエン・スアン・ホアン氏は、「最善の防御は、積極的に攻撃すること」をモットーに、2024年にアライアンスメンバーの18の重要な情報システムに対して9回の訓練を成功裏に実施したと語った。

過去2年間、私たちは一連のサイバー攻撃、特にランサムウェア攻撃を目撃してきました。これらの攻撃は情報セキュリティに影響を及ぼすだけでなく、事業運営を混乱させ、企業の財務、評判、そして威信に甚大な損害を与えています。

「こうした危険に直面して、災害発生後にシステムに対応し復旧する能力を準備し、向上させることが緊急の課題です」とホアン氏は語った。

すべてのビジネスがターゲット

Viettelサイバーセキュリティ会社のSOCセンターディレクターのグエン・コン・クオン氏は、多くの中小企業はハッカー集団の標的にならないと考えており、依然として非常に自立していると指摘した。

多くの企業は、経済分野に属していない、あるいは大規模でなければハッカーの注意を引かないと考えています。しかし、どんな業界、どんな規模の企業でも、最終的には攻撃の標的となるのです。

十分な投資をしていない攻撃グループは、攻撃や侵入を容易にするために中小企業をターゲットにする一方、運用コストの高い大規模な攻撃グループは、企業からより多くの資金を得るために大企業を攻撃対象として選ぶことが多い」とグエン・コン・クオン氏は語った。

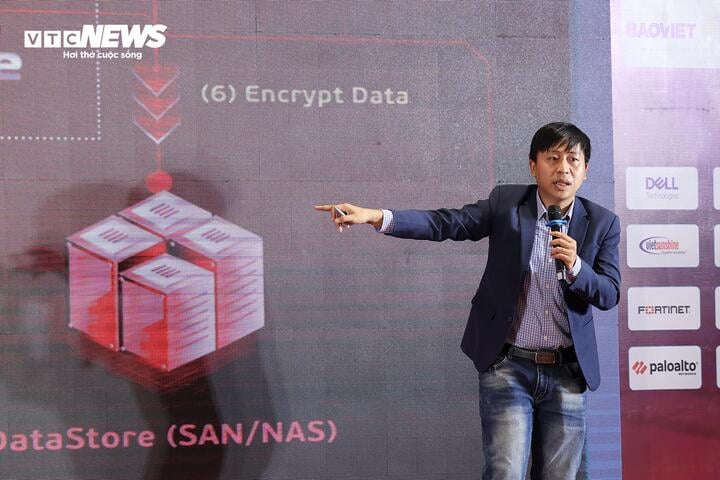

Nguyen Cong Cuong 氏 - Viettel Cyber Security Company SOC センター ディレクター。

統計によると、攻撃者がシステムに侵入してから検知されるまでには、平均で最大275日かかります。ただし、これはあくまで平均的な数値であり、システムによっては検知までに数年かかる場合もあります。

実際、世界中の大企業がセキュリティ上の脆弱性を抱え、ハッキング被害に遭っています。これは、セキュリティ上の脆弱性と脆弱性の管理に注意を払う必要があることを示しています。

クオン氏はまた、自社開発またはアウトソーシングしたアプリケーションやソフトウェアのセキュリティ脆弱性チェックを実施していないこと、サードパーティ製のオペレーティングシステムやアプリケーションを使用しているが定期的にパッチを更新していないことなど、多くの人気企業に共通する 5 つの脆弱性を指摘しました。

高い権限を持つアカウントに不要な権限が過剰に割り当てられていたり、従業員が退職したにもかかわらずアカウントが取り消されていなかったり、同じネットワーク上にサーバーシステムを設置すると、サーバーに同時にアクセスしやすくなり、さらに、多くのシステムがオンラインデータバックアップを実行している場合、攻撃を受けたときにデータが直ちに暗号化されてしまいます。

VNCERT 副所長、Le Cong Phu 氏。

ワークショップでは、VNCERT 副所長の Le Cong Phu 氏が、攻撃手法や活動は急速に変化し、暗号化により検出が困難であるため、セキュリティ技術には多くの限界があると述べました。

攻撃者がシステムを攻撃する際に最初に行うことは、監視デバイスからの警告システムをオフにすることです。そのため、特に大規模なシステムプラットフォームを持つユニットでは、攻撃が災害になることを回避するために、インシデントが発生する前に状況に積極的に対処する必要があります。

侵入者の情報システム全体を制御するには、数週間、あるいは数年といった長い時間がかかります。脅威を「追跡」するプロセスによって、攻撃者の認識度が高まり、システム内に「留まる」時間が短縮されます。

プー氏はまた、潜在的なセキュリティ脅威を検出する上での脅威ハンティングの重要性も強調しました。

これは、事前の警告に頼らずに悪意のある信号を検索するプロアクティブな方法であり、従来の防御技術の限界を克服します。

脅威ハンティングは、脅威がシステム内に留まる時間を短縮すると同時に、ますます複雑化するサイバー攻撃に迅速に対応する能力を向上させます。

[広告2]

ソース

コメント (0)