Eine groß angelegte Android-Werbebetrugsoperation namens „SlopAds“ wurde unterbrochen, nachdem 224 bösartige Apps im Google Play Store verwendet wurden, um 2,3 Milliarden Anzeigenanfragen pro Tag zu generieren.

Das Satori Threat Intelligence-Team von HUMAN entdeckte die Werbebetrugskampagne. Das Team berichtet, dass die Apps mehr als 38 Millionen Mal heruntergeladen wurden und Verschleierungs- und Stealth-Techniken verwenden, um ihr bösartiges Verhalten vor Google und Sicherheitstools zu verbergen.

Fast 224 bösartige Apps stehen im Zusammenhang mit der Werbebetrugskampagne SlopAds.

Die Kampagne wurde weltweit eingesetzt. App-Installationen erfolgten in 228 Ländern, und der SlopAds-Verkehr verzeichnete 2,3 Milliarden Gebotsanfragen pro Tag. Die höchste Konzentration an Anzeigenimpressionen kam aus den USA (30 %), gefolgt von Indien (10 %) und Brasilien (7 %).

„Die Forscher haben diese Operation ‚SlopAds‘ genannt, weil die mit dieser Bedrohung verbundenen Apps ein massenproduziertes Erscheinungsbild haben, das an ‚KI-Slop‘ erinnert, und sich auf die Sammlung von KI-bezogenen Apps und Diensten beziehen, die auf dem C2-Server des Bedrohungsakteurs gehostet werden“, erklärte HUMAN.

Extrem raffinierter Werbebetrug

Anzeigenbetrug umfasst mehrere Ebenen von Umgehungstaktiken, um einer Erkennung durch den App-Überprüfungsprozess und die Sicherheitssoftware von Google zu entgehen.

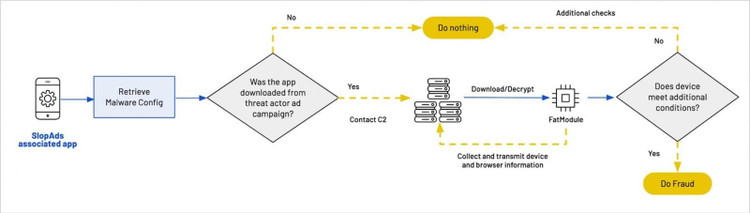

Wenn ein Benutzer die SlopAd-App organisch über den Play Store und nicht über eine der Anzeigen der Kampagne installiert, verhält sich die App wie eine normale App und führt die beworbene Funktion wie gewohnt aus.

Wenn jedoch festgestellt wird, dass die App von einem Benutzer installiert wurde, der in einer der Werbekampagnen des Bedrohungsakteurs auf einen Link dorthin geklickt hat, verwendet die Software Firebase Remote Config, um eine verschlüsselte Konfigurationsdatei herunterzuladen, die die URL für das Malware-Modul für Werbebetrug, den Auszahlungsserver und die JavaScript-Nutzlast enthält.

Die App ermittelt dann, ob sie auf dem Gerät eines legitimen Benutzers installiert wurde, anstatt von einem Forscher oder einer Sicherheitssoftware analysiert zu werden.

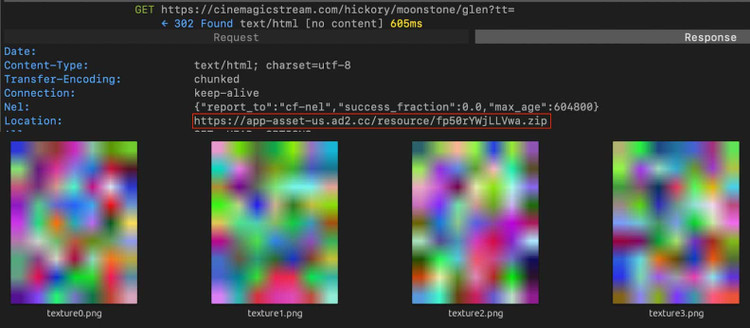

Wenn die App diese Prüfungen besteht, lädt sie vier PNG-Bilder herunter, die mithilfe von Steganografie Teile der schädlichen APK verbergen, die zur Durchführung der Werbebetrugskampagne selbst verwendet werden.

Nach dem Herunterladen wird das Bild entschlüsselt und auf dem Gerät neu installiert, um die vollständige „FatModule“-Malware zu bilden, die zum Begehen von Werbebetrug verwendet wird.

Sobald FatModule aktiviert ist, verwendet es eine versteckte WebView, um Geräte- und Browserinformationen zu sammeln, und navigiert dann zu vom Angreifer kontrollierten Ad-Fraud-Domänen (Money-Scraping).

Dies führt dazu, dass das Gerät kontinuierlich Ressourcen wie Datenverkehr sowie Akkulaufzeit und Speicher für den Zugriff auf stille Werbeseiten verbraucht.

Diese Domänen geben sich als Spiele und neue Websites aus und zeigen kontinuierlich Anzeigen über versteckte WebView-Bildschirme an, um über 2 Milliarden betrügerische Anzeigenimpressionen und Klicks pro Tag zu generieren und so den Angreifern Einnahmen zu verschaffen.

Laut HUMAN umfasste die Infrastruktur der Kampagne mehrere Command-and-Control-Server und mehr als 300 zugehörige Werbedomänen. Dies deutet darauf hin, dass die Angreifer planten, ihre Reichweite über die ursprünglich identifizierten 224 Apps hinaus auszuweiten.

Google hat seitdem alle SlopAds-Apps aus dem Play Store entfernt und Google Play Protect von Android wurde aktualisiert, um Benutzer zu warnen, alle auf ihren Geräten vorhandenen Apps zu deinstallieren.

HUMAN warnt jedoch, dass die Raffinesse der Werbebetrugskampagne darauf schließen lässt, dass der Angreifer seinen Plan wahrscheinlich anpassen und es bei zukünftigen Angriffen erneut versuchen wird.

Wenn Sie versehentlich eine App herunterladen, müssen Sie sich nicht darum kümmern, sie selbst aufzuspüren. Benutzer müssen jedoch auf ihren Geräten aufpassen, das System zeigt eine Benachrichtigung an und fordert zum Entfernen der App auf.

Dies liegt daran, dass Google seine integrierte Android-Sicherheits-App Google Play Protect aktualisiert hat, um Benutzer zu warnen, alle schädlichen Apps zu deinstallieren, die sich möglicherweise auf ihren Smartphones oder Tablets befinden.

Quelle: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[Foto] Die Gewerkschaft für Wissenschaft und Technologie ehrt vorbildliche Arbeiter und hervorragende Gewerkschaftsfunktionäre](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/17/842ff35bce69449290ec23b75727934e)

![[Foto] Generalsekretär To Lam leitet eine Arbeitssitzung mit dem Ständigen Ausschuss des Regierungsparteikomitees](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/17/cf3d855fdc974fa9a45e80d380b0eb7c)

Kommentar (0)